Laboratorium Cyberbezpieczeństwa NCBJ przygotowało instalację ilustrującą hipotetyczny przebieg ataku na sterownik w elektrowni jądrowej. Naukowcy pokazują, że urządzenia odpowiedzialne nawet za pozornie mało istotne elementy układu mogą spowodować awaryjne wyłączenie reaktora, gdy znajdzie się i wykorzysta ich słabości.

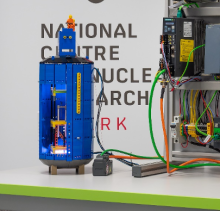

Główną część instalacji stanowi model reaktora jądrowego wykonany z klocków, z oprogramowanym oświetleniem oraz ruchomymi prętami kontrolnymi, sterowanymi przez serwomechanizm. Model jest połączony z symulatorem elektrowni jądrowej i ma na celu obrazowanie jego stanu. Do części procesów zachodzących w symulatorze zostały podłączone programowalne sterowniki logiczne, jakie są używane w rzeczywistych instalacjach przemysłowych. W prezentowanym przypadku odpowiadają one za kontrolę ciśnienia w obiegu pierwotnym reaktora. W skład zestawu wchodzi także interaktywne oprogramowanie pozwalające na ręczną zmianę poziomu mocy wyjściowej reaktora i przedstawiające jego aktualne parametry, np. stan instalacji grzewczej bądź zraszającej w regulatorze ciśnienia – służące do utrzymania odpowiednich parametrów pracy. Ważną część stanowi skrypt będący atakiem na sterownik odpowiadający za regulację ciśnienia w obiegu pierwotnym, który powoduje przerwanie jego połączenia z siecią. Skutkiem tego ataku jest brak odpowiedzi instalacji na zmiany ciśnienia i ostatecznie awaryjne wyłączenie reaktora.

„Przeprowadzanie takich ataków jest możliwe po uzyskaniu dostępu do sieci, przy czym sam sterownik może nie wykazywać żadnych oznak bycia pod wpływem tego typu ataku.” – wyjaśnia inż. Krystian Szefler z CyberLAB NCBJ. – „Jedynie patrząc na sterownik w szafie sterowniczej nie zauważylibyśmy, że coś jest nie tak”. Oznacza to, że urządzenia odpowiedzialne nawet za pozornie nieistotne elementy układu mogą spowodować awaryjne wyłączenie, gdy się znajdzie i wykorzysta ich słabości.

Laboratorium ma na koncie sukcesy w zwiększaniu cyberbezpieczeństwa, między innymi poprzez wyszukiwanie luk w programowalnych sterownikach logicznych (PLC). Krótko po powstaniu, zespół CyberLAB był w stanie znaleźć lukę w oprogramowaniu sterownika PLC Simens S7-1500, często wykorzystywanym m.in. w instalacjach nuklearnych. Podobnym sukcesem było ujawnienie błędu w sterownikach PLC M241 i M251 firmy Schneider Electric. Wszystkie tego typu błędy są dokładnie dokumentowane, zgłoszenia przesyłane do producenta, a oprogramowanie szybko aktualizowane. Wykrywanie takich wrażliwości w układach jest przeprowadzane poprzez tzw. fuzzing czy fuzz testing. Technika ta polega na wysyłaniu do urządzenia znacznej liczby zmodyfikowanych pakietów danych przy użyciu odpowiedniego protokołu komunikacyjnego. Obserwowana jest wówczas odpowiedź urządzenia i ewentualne nieoczekiwane zachowania. W przypadku zaistnienia podatności, może dojść do utraty połączenia ze sterownikiem lub jego zawieszenia i konieczności ponownego uruchomienia, co stanowi nie tylko zagrożenie dla ciągłości działania całego układu, czy łańcucha produkcji, ale może też stanowić poważne zagrożenie bezpieczeństwa.

Inną gałęzią działalności Laboratorium jest przygotowywanie materiałów szkoleniowych. CyberLAB był odpowiedzialny między innymi za generowanie przykładów ruchu sieciowego występujących podczas cyberataku. Dzięki wyjątkowej infrastrukturze zespół był w stanie wytworzyć rzeczywiste dane będące dużo dokładniejszym odzwierciedleniem ataku, niż zwykle używane symulacje. Dane te zostały włączone w poczet materiałów szkoleniowych Europejskiej Agencji Bezpieczeństwa Sieci i Informacji (ENISA) i pozwalają uczestnikom kursów na analizowanie i wykrywanie cyberataków.

Dodatkowo, zespół CyberLAB aktywnie bierze udział w zwiększaniu świadomości społeczeństwa na temat cyberbezpieczeństwa poprzez udział w seminariach i konferencjach o tej tematyce. Hipotetyczny scenariusz ataku na zbudowany model był już prezentowany m. in. podczas konferencji NPIC&HMIT 2021 (12th Nuclear Plant Instrumentation, Control and Human-Machine Interface Technologies), jak również w ramach Advanced Research Workshop w tematyce Cybersecurity of Industrial Control Systems, czy konferencji „Cyberbezpieczeństwo sektora energii – przedstawienie rekomendacji sektorowych”, organizowanej przez Ministerstwo Klimatu i Środowiska. Model był również częścią polskiego stanowiska podczas targów World Nuclear Exhibition w Paryżu.

Poniżej udostępniamy krótki film przedstawiający cały scenariusz hipotetycznego ataku na sterownik: